便利で効率的なデジタルワークスペースの在り方を考え、学び、実践していく組織のためのコミュニティ「Box Japan Cloud Connections」(BJCC)では、さまざまなテーマについて学ぶ勉強会「BJCC Meetup!」を開催しています。

第24回は「帰ってきたもったいない道場! 過去一年のおすすめアップデート Okta編」として、2022年に実施された「Okta」のアップデートの中から、おすすめの新機能や便利な使い方を厳選してご紹介いただきました。

IDaaSのトップランナー「Okta」は2022年にどう進化した?

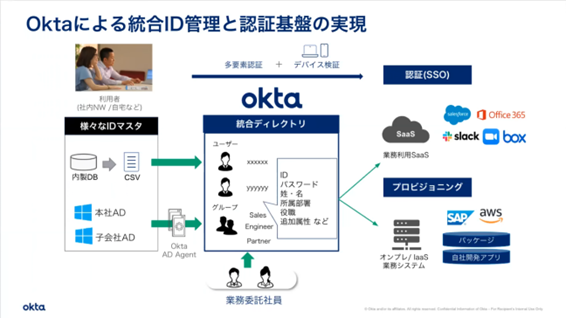

企業が、自社のニーズに合うさまざまクラウドサービスを組み合わせて使いこなしたい時に欠かせないのが、多くのユーザーアカウントを効率的かつセキュアに運用するための「ID管理」と「認証」のための仕組みです。

「Okta」は、ID管理やユーザー認証の機能をクラウドで提供する「IDaaS(ID as a Service)」のトップランナーとして、現在、世界規模でユーザーを拡大しています。2020年9月には日本法人の「Okta Japan」も設立され、特にマルチクラウド活用やゼロトラストセキュリティといった、最新のITトピックに関心の高い企業を中心に、急速に認知が高まっています。

2022年12月22日に開催された同年最後の「BJCC Meetup!」は、「帰ってきたもったいない道場! Okta編」と題し、Okta Japan ソリューションエンジニアリング本部の飯村卓也氏に、2022年にOktaで実施された製品アップデートの中から、「使わないともったいない!」おすすめ新機能について、厳選してご紹介をいただきました。

なお、今回のBJCC Meetup!は、いつもと少し趣向を変え、2022年10月に開設されたばかりのOkta Japan新オフィスからの中継という形で行われました。新オフィスは東京、渋谷駅直結の複合ビル「渋谷ヒカリエ」の30階にあります。中継場所となったコミュニケーションスペースには、アーティストが描き上げた大きなアートワークも設置されており、Okta Japanのポジティブな雰囲気が伝わってきました。

2022年はゼロトラストを指向した新エンジンの強化が加速

Oktaでは、サービスのプラットフォームを2021年に刷新しています。新しいプラットフォームのエンジンは「OIE」(Okta Identity Engine)と呼ばれており、それ以前の環境は「OCE」(Okta Classic Engine)として、明確に区別されています。現在、Oktaで新規発行されるテナントについては「OIE」が適用されるようになっており、2022年には、「OIE」に関連した機能強化も多数実施されました。

全体として、OIEは「ゼロトラスト」なセキュリティ環境を構成できるエンジンを指向して開発が進められています。「ゼロトラスト」は、近年のIT環境の変化に合わせて登場したセキュリティのコンセプト。従来の、企業ネットワークの内側と外側とを区別し、「企業内」を守ることにフォーカスする「境界型」と異なり、「ゼロトラスト」では、ネットワークの内外を区別せず、特定のリソース(システムやサービスなど)にアクセスを求めるユーザーや端末のすべてに対して、そのつど資格の確認と評価を行います。

OktaのようなID管理、ユーザー認証の仕組みは、ゼロトラストを実現していく際に重要な役割を果たします。ゼロトラストでは、従来からある「ID」と「パスワード」の静的な組み合わせだけでなく、利用デバイスの状態(セキュリティパッチの適用状況など)や、場所・時間・経由しているネットワーク・要求の内容などを含む多様な属性を組み合わせて随時、アクセスの可否を判断します。

Oktaでは、複数のシステムやクラウドサービスで利用されるIDを統合して運用、管理することができます。加えて、そこで管理されているIDやデバイスの信頼性を、パートナーが提供している多様なサービスとの連携も活用しながら評価し、必要な強度の認証を求める仕組みを実現できます。

「FastPass」でセキュアなパスワードレス認証を実現

「FastPass」は、Okta上でパスワードレス認証を可能にする機能です。FastPassを利用するためには、ユーザーが利用するPCやスマートデバイスに、認証アプリである「Okta Verify」をインストールしておく必要があります。

「Okta Verify」がインストールされた端末の情報は、ユーザー情報と関連付けられた形でOkta上に登録されます。登録されたデバイスを使っているユーザーがOktaに認証を求めた時には、デバイス自体が備えている指紋認証や顔認証といった生体認証機能と連動して、パスワードレスでOktaの認証が行えます。

取得できる端末の情報はデバイスの環境で異なりますが、主なものとしては「デバイス名」「プラットフォーム」「OSバージョン」「モデル」「シリアル番号」「SID/UDID」などがあり、これらの情報を認証ポリシーに含めることも可能です。

OIEでは、ユーザーとデバイスのアクセス可否を決めるルールについて、さまざまな要素をもとに設定できるよう強化が進んでいます。先ほどの「Okta Verify」で取得できる情報やIPアドレスのほか、MDM(モバイルデバイス管理)ツールやいくつかのベンダーが提供するEDR(Endpoint Detection and Response)サービスなどから取得できるリスクスコアなども利用できます。これによって、例えば「デバイスに最新のOSアップデートが適用されていない場合はアクセスを拒否する」「EDRのリスクスコアが設定した値を超えている場合に、要素を追加して認証の強度を上げる」といったルール設定も可能です。

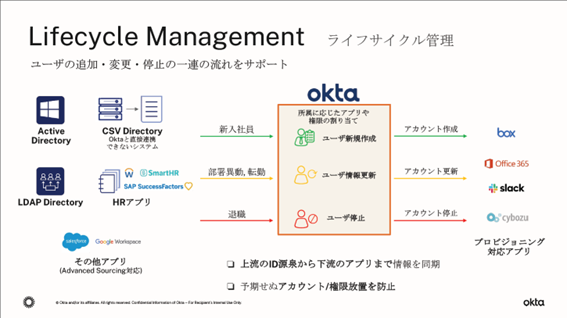

マルチクラウドで負担が増すIDの「ライフサイクル管理」を効率化

業務の中で複数のシステムやクラウドサービスを利用する企業では、従業員の入社や退職、部署異動、業務変更などに伴うIDの「ライフサイクル」をどのように管理するかが重要な課題です。各アプリケーションで、ID管理を個別に行う状況では、作業負荷の増大やオペレーションミスなどによって、必要なサービスが利用できるようになるまでに時間がかかったり、逆に、アクセスの権利を失っているIDが長期にわたって削除されず、ガバナンスやセキュリティ上の問題を引き起こしたりすることもあります。

Oktaは、こうしたIDライフサイクルを企業が適切に管理するための「ID統合」の仕組みを構築するための基盤として活用されています。

例えば、ユーザーが所属する部署や役職で利用可能なアプリケーションが異なる場合、Okta側で設定されたグループや個人の情報をもとに、利用先となるアプリケーションのアカウント情報を自動的に変更することができます。SAMLでの操作やOpenID Connect(OIDC)に対応したサービスについては直接連携できるものが多いのですが、そうでない場合もCSVなどを経由することで、自動連携の仕組みを構築することが可能です。

飯村氏はここから、実際にOktaの管理ダッシュボードを操作しつつ、ID管理を効率化するための機能をいくつか紹介しました。

Oktaの管理コンソール上には「People」と呼ばれるIDリストがあります。ここではユーザーの視点から、IDとそのID情報に紐付けられたアプリケーションを管理できます。あらかじめ「部門」や「役職」ごとに、利用するアプリケーションの情報を設定しておけば、このIDリスト上の情報を変更することで、連携先のシステムやアプリケーションの情報も一括で変更できます。

People上で扱えるプロファイル情報には「Division」「Department」「Roles」などが標準で含まれており、「Active Directory」などをはじめとする、外部のディレクトリサービスからデータを取り込むことも可能です。

例えば、新しい社員が入社した場合、このリストに情報を追加することで、そのユーザーのプロファイルに応じて、必要なアプリケーションのアカウント作成を自動的に行えます。退職した場合も同様に、ID情報の削除をトリガーに、連携先のアプリケーションのID削除が自動で行われます。「部署名」などを変更すると、利用できるアプリも自動的に変更されます。あらかじめ、Okta上でアプリケーションとグループのマッピングをしておくことで、IDライフサイクルの運用が、従来よりも飛躍的に効率化できます。

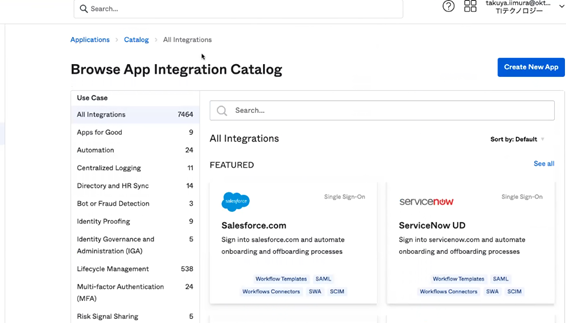

この仕組みを実現するためには、自社で利用しているアプリケーションやサービスと、Oktaとの相互接続性が必要です。Oktaでは、市場にある7000を超えるアプリケーション、サービスについて、相互接続性の検証やコネクタ開発を行っており、それらをカタログ化して、ユーザーに公開しています。各サービスと接続するための個別の方法についても、詳細なドキュメントが用意されているため、Oktaの活用を検討する際には、ぜひ参照してみることをおすすめします。

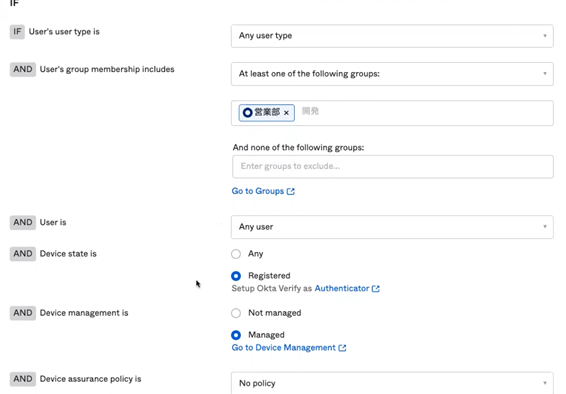

「認証ポリシー」の柔軟性もOIEで大幅に向上

IDの統合管理と合わせて、「認証」に関するポリシーの設定についても、OIEでは柔軟性と利便性が大幅に向上しています。これによって、アクセスリクエストに対し「ユーザーが属するグループや役職は、そのリソースへのアクセスを認められているか」「使っているデバイスの状態はどうか」「どこからアクセスしているか」「他のサービスで算出されたリスクスコアはいくつか」といったさまざまな要素を判断材料にしながら、認証の可否を決定できます。

認証ポリシーの作成は、管理コンソールからGUIで行えます。利用できる要素としては「Okta上のグループなどの属性情報」「Okta Verify、MDMから取得したデバイス情報」「IPアドレスのプレフィックス情報」「EDRサービスから取得したリスクスコア」など多くの要素があり、これらを組み合わせながら詳細に設定が可能です。

これらの要素と判断条件の組み合わせにより、例えば「社内ネットワークからのアクセスなら、一要素の認証で許可」「社外ネットワークからアクセスしている場合、営業グループに属しているユーザーが、証明書のインストールされた端末からアクセスしていれば、一要素認証。それ以外の場合は二要素認証を求める」といったポリシーを作成し、認証のセキュリティを強化できます。

条件判断に利用する要素は、あらかじめOIEに用意されているものだけでなく、ユーザー側で後から追加することも可能です。認証頻度も、実際のユースケースに合わせて変更することができ、組織ごとにさまざまな条件で、認証ポリシーを設定、運用できるようになっています。

「IDの統合管理を進める上では、組織の特性やアプリケーション利用の実態に応じて、利便性とセキュリティのベストバランスを見きわめることが重要です。さまざまなアプリケーションやサービスと連携し、柔軟に構成を行えるというのは、Oktaがベンダーニュートラルなプラットフォームだからこそ実現できる優位性だと考えています。今後もユーザーの幅広いニーズに応えられるよう、機能強化を続けていきます」(飯村氏)

デジタルトランスフォーメーション(DX)を推進する企業が増える中、今後、日本においても、マルチクラウド活用やゼロトラストを指向したセキュリティ対策などに対するニーズが高まっていくことが予想されます。その重要な構成要素である「統合IDプラットフォーム」を実現できる「Okta」への注目度も、さらに増していくことでしょう。今回の「帰ってきたもったいない道場」で、飯村氏が紹介したOIEの進化の方向性を知り、Oktaの活用に興味を持った人も多いのではないでしょうか。

今後も、BJCCではさまざまなテーマでイベントを開催していく予定です。いち早く情報を知りたい方は、ぜひコミュニティに参加し、BJCCのSlackチャンネルをチェックしてみてください。

次世代のシステムを考えるコミュニティ

Box Japan Cloud Connectionsへの参加はこちら

Box Japan Cloud Connections (BJCC) は、DX時代にあった新しい企業システムのあり方を考えるBox Japanが運営するコミュニティです。

新しい働き方、DXを実現するデジタルワークプレイスにご興味のあるかたは、どなたでもご参加いただけます。

参加登録フォームよりユーザー登録頂くことで、コミュニティのメンバーとなり、公開資料が閲覧できるようになる他、BJCCのSlackワークプレイスに参加もできるようになり、Slack上で自由に議論することもできます。ぜひ、ご登録ください。

- カテゴリ:

- レポート